El malware LokiBot que infecta las PC a través de Microsoft Word: protéjase ahora

Sabemos por un informe en TheHackerNews que los documentos de Microsoft Word se están utilizando para explotar fallas de código remotas conocidas. Las fallas se utilizan como señuelos de phishing para instalar el malware LokiBot en computadoras vulnerables.

Los llamados «LokiBots», también conocidos como Loki PWS, han estado robando información de los usuarios desde 2015 y siguen siendo un troyano notorio. Cara Lin, investigadora de seguridad de Fortinet FortiGuard, dijo: «Se dirige principalmente a los sistemas Windows y tiene como objetivo extraer información confidencial de las máquinas infectadas».

Fortinet notó por primera vez la campaña de hackeo en mayo de 2023; la compañía emitió un comunicado diciendo que los ataques están aprovechando CVE-2021-40444 y CVE-2022-30190 (también conocido como Follina) para ejecutar código.

Como esta hecho

Según la gente de Fortinet, el archivo de Word que activa CVE-2021-40444 usa un enlace GoFile externo incrustado en un archivo XML que conduce a la descarga de un archivo HTML que aprovecha Follina para descargar una carga útil de la próxima etapa, un inyector de módulo. escrito en Visual Basic decodificado y ejecuta LokiBot.

Además de todo esto, y para no aumentar sus preocupaciones, el inyector también utiliza técnicas de evasión para verificar si hay depuradores en su sistema y determinar si se está ejecutando en un entorno virtual. Entonces, este malware es muy inteligente e invasivo.

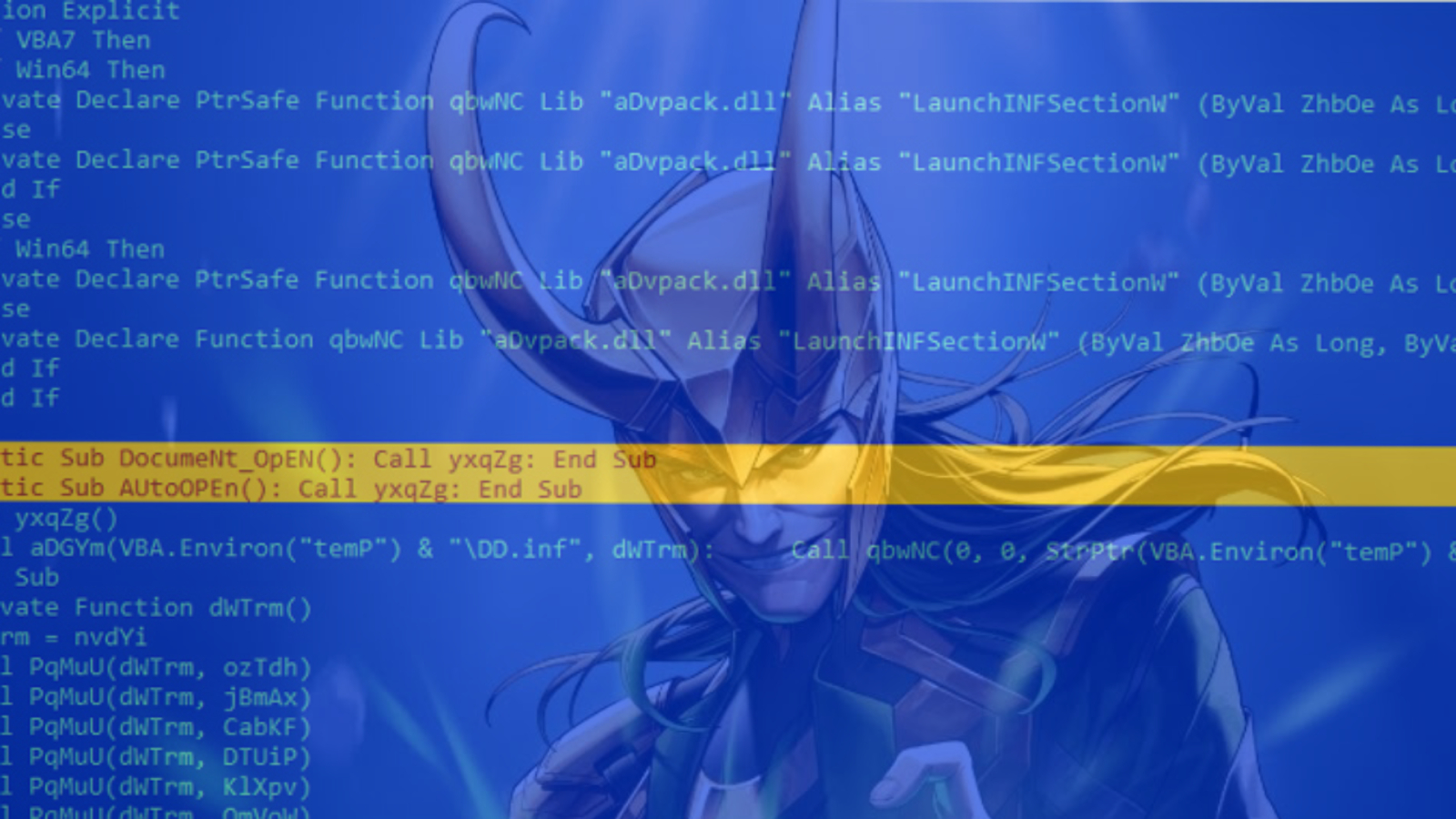

Descubierta a fines de mayo, una cadena alternativa comienza con un documento de Word que incorpora un script VBA que luego ejecuta inmediatamente una macro cuando los usuarios abren el documento usando las funciones «Auto_Open» y «Document_Open».

Esta secuencia de comandos macro luego entrega una carga útil desde un servidor remoto, que también sirve como una forma de cargar LokiBot y conectarse a un servidor de comando y control (C2).

LokiBot, sí, hay algunos

Este no es el primer LokiBot ni el último. Al igual que la deidad del mal, que puede invocar múltiples versiones de sí misma, parece haber muchas variaciones que afectan a todos los sistemas operativos imaginables. Este no debe confundirse con LokiBot, un popular troyano bancario de Android que puede registrar pulsaciones de teclas, tomar capturas de pantalla y recopilar información de inicio de sesión. Ese tramposo sucio robará sus detalles financieros, especialmente su criptomoneda.

Cara Lin de Fortinet dice: «LokiBot es una pieza de malware extendida y establecida desde hace mucho tiempo que ha existido durante años», dijo Lin. «Sus características han madurado con el tiempo, lo que facilita que los ciberdelincuentes lo usen para robar datos confidenciales de las víctimas. Los atacantes detrás de LokiBot actualizan continuamente sus métodos de inicio de sesión iniciales, lo que permite que su campaña de malware encuentre formas más eficientes de propagarse e infectar los sistemas. » .

Por lo tanto, recuerde ser diligente para no abrir correos electrónicos sospechosos y no abra documentos de Word desde direcciones de correo electrónico que no reconozca. Además, debe consultar nuestra mejor página de antivirus para ver si puede aumentar su nivel de seguridad.

Contenidos